Je n’ai pas publié souvent des alertes de virus (ou plutôt logiciels malveillants) et des recommandations à ce sujet sur mon blogue parce qu’elles sont très nombreuses. Mais cette fois, la menace touche particulièrement mon entourage. Depuis les dernières semaines, plusieurs clients et même des amis ont été victimes du « rançongiciel » nommé Locky, dont je vous mets en garde.

Article mis à jour le 12 avril 2016

Il y a de nombreux termes pour décrire les menaces informatiques qui infectent nos ordinateurs (et nos appareils mobiles). Parmi ces logiciels malveillants, les « rançongiciels » (ou « ransomwares ») sont plutôt astucieux et font perdre des milliers de dollars aux internautes qui en sont victimes.

En effet, le but du rançongiciel est de forcer la victime à dépenser des centaines, voire des milliers de dollars exigés par une rançon. Pour ce faire, il va chiffrer (on dit à tort « crypter » ou « encrypter » qui sont des anglicismes) toutes les données importantes sur l’ordinateur de la victime telles que les fichiers de musique, les photos et les documents personnels. Ses créateurs demandent ensuite un paiement qui permettra (ou pas) de déchiffrer et de récupérer les données. C’est le cas de « Locky ».

Ce dernier a été détecté pour la première fois en février dernier. L’Europe aurait été touchée en premier, particulièrement la France et l’Allemagne. Depuis, il se répand comme une traînée de poudre ailleurs dans le monde, dont chez nous au Québec. L’éditeur antivirus Kaspersky Labs aurait identifié plus de 60 variantes de ce logiciel malveillant.

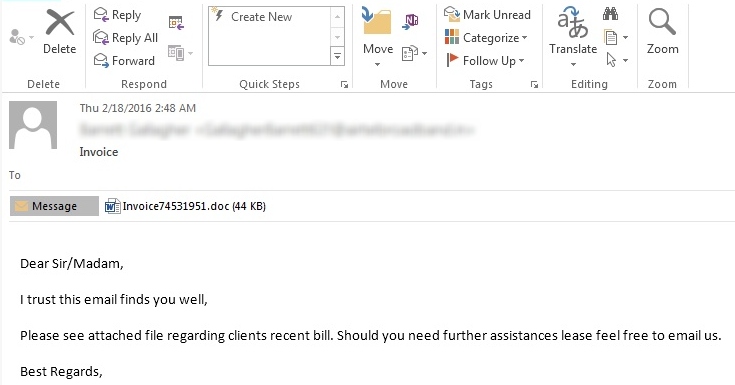

Il arrive par courriel avec une pièce jointe infectée

La principale méthode de propagation de Locky serait pour le moment par courriel. Il présente les caractéristiques suivantes :

- Il provient généralement d’un expéditeur inconnu, mais aussi parfois d’un contact de confiance

- Son sujet varie, mais peut être similaire à celui-ci : « ATTN: Invoice J-XXXXXXX ».

- Le contenu du courriel est très souvent rédigé en anglais, mais aussi dans un excellent français. Il incite à ouvrir la pièce jointe qui l’accompagne en faisant croire qu’il s’agit d’une facture.

- Le fichier joint est généralement un document Microsoft Office (.doc ou .docx) ou une archive « .zip » contenant un fichier JavaScript (.js). Son ouverture exécute un code malicieux (grâce à une macro dans le cas du fichier Word) qui télécharge automatiquement le malware sur l’ordinateur qu’il infecte de brillante façon.

Ces caractéristiques ne sont pas entièrement communes. En effet, j’ai reçu ces derniers temps plusieurs courriels détectés et identifiés par Gmail comme étant dangereux et qui ont été placés dans le dossier Spam.

Or, le sujet, le message et la pièce jointe de ces courriels varient. L’un d’eux avait un sujet identique au nom de la pièce jointe qui semblait plutôt banale (Document2.zip), mais qui contenait un fichier de commande JavaScript. Le plus fort de tout cela est que la provenance de l’expéditeur était ma propre adresse de courriel :

J’ai testé dans une machine virtuelle l’ouverture du fichier contenu dans cette archive (nom aléatoire avec une extension .js). Les documents copiés précédemment dans cette machine ont tous été chiffrés en quelques minutes seulement. À noter que je n’avais installé aucun logiciel antivirus dans ce Windows 7 virtuel.

Le logiciel malveillant chiffre toutes vos données importantes

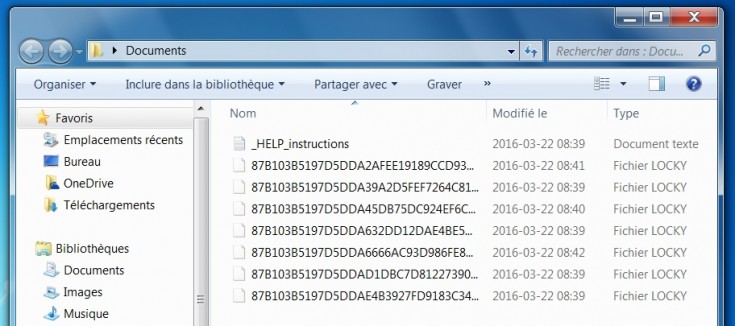

Une fois présent sur votre machine équipée de Windows (Linux et Mac OS semblent épargnés), Locky analyse vos principaux dossiers afin de trouver rapidement des fichiers importants et personnels (photos, musique et documents de tous types de formats) pour les chiffrer et les rendre illisibles. Parmi les dossiers analysés par Locky, on retrouve « Mes documents » et le Bureau de Windows.

Le nom des fichiers chiffrés est alors remplacé par des lettres et chiffres aléatoires, puis l’extension est modifiée par « .locky ». Un fichier texte rédigé en anglais ou en français est créé dans le même dossier que les fichiers chiffrés avec des instructions pour les récupérer. Il peut y avoir également dans le dossier des images affichant la procédure, dont l’une peut aussi remplacer le fond d’écran de Windows.

Voici une courte liste des types de fichiers qui peuvent être chiffrés par Locky :

- Multimédias : .mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav

- Archives : .tar, .bz2, .tbk, .bak, .tar, .tgz, .rar, .zip

- Images : .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .psd (PhotoShop)

- Documents (dont Microsoft Office) : .ppt, .pptx, .dotm, .dotx, .docm, .doc, .docx, .xls, .xlsx .dot, .xml, .txt, .csv, .rtf, .pdf, .ott, .odt

Une rançon à payer pour déchiffrer les données

Les instructions fournies par les créateurs de Locky stipulent que vous devez payer une rançon avec des « Bitcoin », une monnaie virtuelle que vous achetez avec de l’argent bien réel sur un site Internet. On vous promet de vous offrir en échange de ce paiement un programme à télécharger pour déchiffrer et récupérer les précieuses données.

Or, il n’est pas certain que l’achat du dit programme ou de la clé de déchiffrement permette réellement de récupérer les fichiers. Dans le meilleur des cas, vous avez dépensé tout au plus une centaine de dollars (souvent plus) pour récupérer des informations importantes. Dans le pire des cas, vous les avez dépensés pour rien.

Une réelle menace pour les entreprises

Par son comportement, Locky n’est pas très différent d’autres variantes connues du Cryptolocker, dont le populaire Cryptowall (2014). Mais il se démarque par son efficacité et sa propagation massive par des millions de pourriels (spams) envoyés par des « Botnet ». Menace inquiétante pour le grand public, elle l’est davantage pour les entreprises.

En effet, comme je le mentionnais plus tôt, plusieurs clients que je dépanne (et un ami personnel qui a une entreprise) ont été confrontés à ce logiciel malveillant qui, par l’ordinateur infecté d’un employé, réussit à chiffrer aussi les données de tous les lecteurs réseau connectés à celui-ci. Si l’entreprise n’a aucune solution de sauvegarde pour récupérer une copie saine de ses données, les pertes financières peuvent être très importantes et les répercussions catastrophiques.

Locky a quelques petits frères tout aussi dangereux

Dans cet article je parle principalement de Locky, mais quelques clients ont vu leurs données chiffrées par d’autres rançongiciels, dont CTB-Locker et TeslaCrypt. Similaires à Locky, ils diffèrent dans leur manière de chiffrer les données.

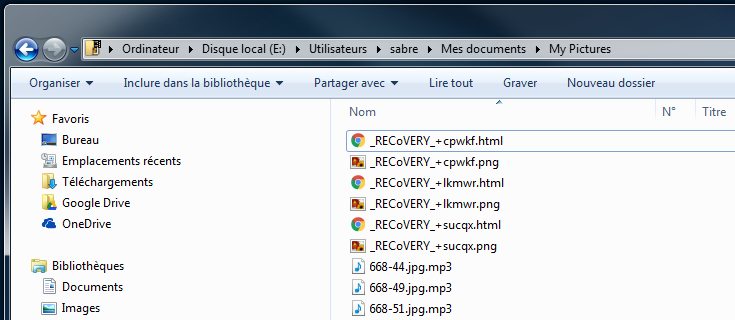

Par exemple, TeslaCrypt peut ajouter des instructions sous forme de fichiers image et HTML dans le dossier où sont chiffrés les fichiers auxquels est ajoutée une double extension. J’ai vu une autre variante de TeslaCrypt qui avait chiffré les fichiers en ajoutant à leur nom une adresse de type aol.com (images ci-dessous). En principe, cette menace est détectée par l’outil de suppression de logiciels malveillants de Windows depuis la mise à jour d’octobre 2015 :

Que faire pour éviter la catastrophe causée par Locky et autres rançongiciels ?

Le mot d’ordre contre un rançongiciel : sauvegarde !

D’abord, je ne le répéterai jamais assez : faites des copies de sauvegarde de vos fichiers importants (je pense entre autres aux photos de famille que vous accumulez depuis des années). Cela est utile pour récupérer des données perdues en raison de virus informatiques, mais aussi en cas de panne matérielle.

Les solutions d’aujourd’hui sont nombreuses : disque dur externe (branché en permanence à l’ordinateur ou portatif), clé USB, disque DVD ou Blu-ray, de même que le « cloud ». À ce sujet, ne vous limitez pas non plus à une seule solution. Vous ferez quoi si Locky chiffre, en plus de votre ordinateur, toutes les données de votre disque dur externe qui était branché à celui-ci et le dossier de synchronisation de Dropbox ou de Google Drive ?

Si vous êtes dans une entreprise, assurez-vous de mettre en place une solution de sauvegarde sur votre serveur pour éviter de perdre les précieuses données de vos clients. Privilégiez des solutions sécurisées utilisant un support de stockage externe (dont les bandes magnétiques à haute capacité), ou encore des services de sauvegarde en ligne comme ITcloud. Si vous utilisez la fonction des clichés instantanés (Shadow Copy), sachez que Locky est capable de la désactiver et de supprimer toutes les versions précédentes de vos données.

La base : un antivirus mis à jour régulièrement

Installez sur votre ordinateur un bon logiciel antivirus ou, à tout le moins, activez celui intégré à Windows. Les experts suggèrent une solution payante qui, selon eux, est beaucoup plus efficace qu’une solution gratuite. Je suis en partie d’accord avec ces experts, mais avec une certaine réserve. Plusieurs clients victimes de Locky avaient un bon produit antivirus sur leur ordinateur qui a laissé passer la menace. Cela m’amène au point suivant…

MISE À JOUR : l’éditeur antivirus BitDefender a mis en ligne une solution, à découvrir dans cet article.

Votre meilleure protection, c’est vous !

La solution la plus efficace pour prévenir une infection comme Locky est devant votre écran : c’est vous ! Suivez ces quelques conseils :

- Ayez de bonnes pratiques sur Internet, notamment avec l’utilisation des messageries. Ne cliquez pas sur n’importe quoi sans prendre le temps de lire et de « voir » une possible menace.

- Méfiez-vous toujours des courriels avec pièce jointe qui vous semblent douteux, et ce, même s’ils semblent provenir d’une personne de confiance. Son ordinateur peut avoir été infecté d’un logiciel malveillant qui s’envoie automatiquement aux destinataires de son carnet d’adresses, le tout sans qu’elle le sache.

- Si vous ouvrez des fichiers Microsoft Office, prenez garde de ne pas activer les macros si vous doutez de leur utilité.

- Que vous soyez à la maison ou en entreprise (surtout dans ce cas-ci), avoir un compte utilisateur restreint et non-administrateur peut empêcher certains logiciels malveillants de s’exécuter. C’est à considérer.

- Faites régulièrement les mises à jour de Windows, mais aussi celles de vos logiciels. Nombreuses d’entre elles servent à corriger des failles de sécurité qui peuvent être la porte ouverte aux pirates informatiques et aux malwares.

Que faire si votre ordinateur est infecté ?

Ma première recommandation si vous constatez la présence de Locky (et toutes ses variantes) par le chiffrement de vos données est de débrancher de l’ordinateur tout périphérique de stockage (disque dur externe et autres).

Ensuite, il est judicieux de vous déconnecter d’Internet en débranchant le câble réseau de l’ordinateur ou en désactivant votre connexion sans fil (Wi-Fi). Ce point est important si vous êtes dans une entreprise et que votre serveur de fichiers risque d’être impacté par le logiciel malveillant introduit sur un ordinateur du réseau.

Il n’y a pas de solution miracle pour déchiffrer les données

Si votre ordinateur est infecté par Locky et que toutes vos données importantes ont été chiffrées par celui-ci, j’espère sincèrement pour vous que vous ayez en main une copie saine de ces fichiers sur un disque de sauvegarde, car ils sont perdus.

Même si certaines personnes sur Internet affirment avoir pu déchiffrer leurs données après avoir payé la rançon (est-ce plutôt une tactique des malfaiteurs ?), ne dépensez pas des centaines de dollars pour obtenir la clé ou l’outil promis par les pirates pour récupérer vos fichiers. À moins que vous n’ayez réellement aucune sauvegarde et que vous souhaitiez prendre le risque de payer inutilement.

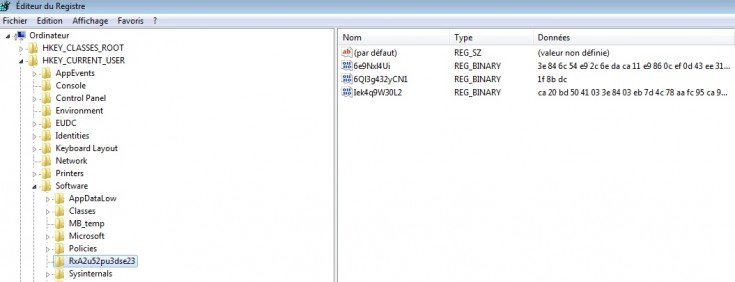

Réinstaller proprement tout le système est un choix judicieux

Lors de mes quelques tests sur machine virtuelle et sur l’ordinateur de certains clients, j’ai constaté que la plupart des outils que j’utilise au quotidien pour nettoyer et désinfecter Windows (dont l’excellent MalwareBytes) ne détectent pas la présence de Locky. Je vois pourtant ses traces (comme des clés de registre Windows suspectes comme ci-dessous et les fichiers chiffrés), mais le logiciel malveillant en lui-même semble disparaître. Est-ce qu’il s’autodétruit une fois qu’il a fait ses ravages ?

De plus, nettoyer l’ordinateur avec ces outils ne supprime pas tous les fichiers chiffrés et renommés en « .locky » par le logiciel malveillant. Il faut alors faire une recherche dans l’explorateur Windows avec le terme « locky » pour les trouver et les supprimer du système. On peut garder une copie de ceux-ci sur un disque au cas où l’on trouverait éventuellement une méthode pour les déchiffrer, mais les chances sont minces.

Pour ces raisons, je vous suggère (malheureusement ?) une réinstallation propre et complète de Windows sur un disque sain. Soit que vous remplaciez l’ancien disque par un neuf, soit que vous procédiez à son formatage pour enlever toute trace du logiciel malveillant. Par la suite, vous pourrez copier vos données importantes non chiffrées que vous aviez sur un disque de sauvegarde.

Si cette solution vous semble un peu trop drastique, vous pouvez tenter de désinfecter l’ordinateur par exemple avec un disque (ou clé USB) de secours comme celui proposé par Kaspersky Labs qui est gratuit. Il suffit de redémarrer l’ordinateur directement avec ce support pour procéder à son analyse et son nettoyage sans Windows. Quoi que vous décidiez, l’aide d’une personne expérimentée et compétente s’avérera nécessaire.

Vous avez une expérience à partager ou une question à propos de cet article ? N’hésitez pas à commenter ci-dessous, ce sera avec plaisir que je vous lirai et vous répondrai.